Un operador es un símbolo o palabra que significa que se ha de realizar cierta acción entre uno o dos valores que son llamados operandos.

Tipos de Operadores:

a) Aritméticos (su resultado es un número): potencia, * , / , mod, div, + , -

b) Relacionales (su resultado es un valor de verdad): =, <, >, <=, >=, <>

c) Lógicos o Booleanos (su resultado es un valor de verdad): not, and, or

d) Alfanuméricos : + (concatenación)

e) Asociativos. El único

Referencias relativas y absolutas

Referencias relativas

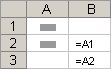

Una referencia relativa en una fórmula, como A1, se basa en la posición relativa de la celda que contiene la fórmula y de la celda a la que hace referencia. Si cambia la posición de la celda que contiene la fórmula, se cambia la referencia. Si se copia la fórmula en filas o columnas, la referencia se ajusta automáticamente. De forma predeterminada, las nuevas fórmulas utilizan referencias relativas. Por ejemplo, si copia una referencia relativa de la celda B2 a la celda B3, se ajusta automáticamente de =A1 a =A2.

Fórmula copiada con referencia relativa

Referencias absolutas

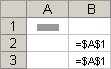

: Una referencia de celda absoluta en una fórmula, como $A$1, siempre hace referencia a una celda en una ubicación específica. Si cambia la posición de la celda que contiene la fórmula, la referencia absoluta permanece invariable. Si se copia la fórmula en filas o columnas, la referencia absoluta no se ajusta. De forma predeterminada, las nuevas fórmulas utilizan referencias relativas y es necesario cambiarlas a referencias absolutas. Por ejemplo, si copia una referencia absoluta de la celda B2 a la celda B3, permanece invariable en ambas celdas =$A$1.

Fórmula copiada con referencia absoluta

Cómo amarrarse la agujetas:

spyware: cualquier program que reune info personal de tu compu sin permiso, la info se envia a los anunciantes o usuarios de internet incluyendo contraseñas y números de cuentas.Se instala de manerainadvertida al descargar un archivo o progrmaam o hacer click en un elemento emergente. alenta la compu y relaiza cambios intenos para hacerla vulnerable. Es muy dificil de eleiminar.

Gusano: similar al virus pero no necesita adjuntarse, utiliza la red para enviar copias de si mismo a cualquier host, puede ejecutarse independientemente y propagarse rapidamente, no requiere activacion se propagan solos, impacto mayor al virus, infecta rapidamente grandes partes de internet.

3. Firewall (funciones y definición)

Una de las herramientas de seguridad mas efectivas y disponibles para la proteccion de los usuarios internos de la red contra las amenazas externas. Reside en dos o mas redes y controla el trafico entre ellas, ayuda a prevenir el acceso sin autorización. Filtrado de paquetes, de aplicaciones, de URL e inspeccion de paquetes con estado(SPI, Stateful Packet Inspection). Llevan a cabo traduccion de direcciones de red, permite ocultar las direcciones IP internas de los usuarios externos.

4. Todas las actividades del capítulo 8 (foto de cada una)